# Jangan sampai diretas! Simak panduan keamanan WhatsApp di 2026 dengan Passkey, fitur Protect IP, dan kenali ciri file APK penipuan yang menguras rekening.

Anima Trenz – Lanskap keamanan digital di tahun 2026 telah berubah secara drastis dibandingkan dekade sebelumnya di mana ancaman siber tidak lagi sekadar iseng belaka melainkan operasi terorganisir yang menargetkan data finansial dan identitas pribadi. WhatsApp sebagai platform komunikasi utama bagi miliaran pengguna global menjadi medan pertempuran utama antara privasi pengguna dan kecerdikan para peretas yang terus berevolusi.

Kita tidak lagi hanya berbicara tentang seseorang yang mengintip pesan teks biasa tetapi tentang sindikat kejahatan yang menggunakan file APK berbahaya dan teknik manipulasi psikologis tingkat tinggi untuk menguras rekening bank dalam hitungan detik. Artikel ini disusun sebagai panduan pertahanan mutakhir yang merangkum segala pembaruan keamanan terbaru dari Meta hingga tahun 2026 untuk memastikan kalian tetap selangkah lebih maju dari para pelaku kejahatan siber.

Memahami fitur-fitur ini bukan lagi sebuah opsi tambahan melainkan kewajiban mutlak bagi siapa saja yang menghargai privasi dan keamanan aset digital mereka di era keterbukaan informasi ini.

Baca Juga : Panduan Lengkap WhatsApp Di 2026: AI, Username & Keamanan Kuantum

Revolusi Sistem Keamanan dengan Teknologi Passkey

Perubahan terbesar dan paling signifikan dalam arsitektur keamanan WhatsApp di tahun 2026 adalah pengenalan dan adopsi luas teknologi Passkey yang digadang-gadang sebagai pembunuh masa depan bagi kata sandi tradisional. Sistem keamanan lama yang mengandalkan kode OTP atau One Time Password berbasis SMS semakin hari semakin rentan terhadap serangan SIM Swap atau intersepsi jaringan seluler oleh pihak yang tidak bertanggung jawab.

Menjawab kerentanan ini Meta telah mengintegrasikan standar keamanan FIDO Alliance yang memungkinkan pengguna untuk masuk ke akun mereka menggunakan autentikasi biometrik yang tersimpan aman di perangkat keras ponsel pintar masing-masing. Passkey bekerja dengan menciptakan pasangan kunci kriptografi unik di mana kunci publik disimpan di server WhatsApp sementara kunci privat tetap terkunci di dalam chip keamanan ponsel kalian dan tidak pernah meninggalkan perangkat tersebut.

Mekanisme ini membuat upaya phishing menjadi hampir mustahil dilakukan karena tidak ada kode atau kata sandi yang bisa dicuri dan diketik ulang oleh peretas di situs web palsu yang mereka buat. Kalian hanya perlu menggunakan sidik jari pemindaian wajah atau kunci layar perangkat untuk memverifikasi identitas saat mendaftarkan ulang nomor telepon di perangkat baru atau saat memulihkan akun.

Proses ini tidak hanya menawarkan tingkat keamanan kelas militer tetapi juga kenyamanan luar biasa karena memangkas waktu tunggu SMS yang sering kali terhambat oleh gangguan sinyal operator seluler. Bagi pengguna Android fitur ini membutuhkan perangkat dengan sistem operasi Android 9 atau yang lebih baru serta akun Google yang terhubung dengan benar untuk sinkronisasi kunci keamanan melalui Google Password Manager.

Penerapan Passkey juga meluas hingga ke perlindungan cadangan percakapan di layanan penyimpanan awan seperti Google Drive dan iCloud yang sebelumnya sering menjadi titik lemah dalam rantai keamanan data. Dengan mengaktifkan cadangan terenkripsi end to end yang dilindungi Passkey kalian memastikan bahwa riwayat obrolan foto dan video tidak bisa dibuka oleh siapa pun termasuk pihak penyedia layanan penyimpanan atau WhatsApp sendiri tanpa autentikasi biometrik kalian.

Ini memberikan ketenangan pikiran bahwa memori digital kalian tersimpan dalam brankas virtual yang hanya bisa dibuka dengan kunci biologis yang kalian miliki. Langkah ini sangat krusial mengingat banyaknya kasus kebocoran data yang bermula dari akses tidak sah ke file cadangan yang tidak terproteksi dengan baik di masa lalu.

Baca Juga : Panduan Lengkap Passkey WhatsApp: Cara Aktifkan & Cegah GhostPairing (Anti-Hack 2026)

Pertahanan Ganda Melalui Verifikasi Dua Langkah

Meskipun Passkey menawarkan keamanan superior fitur Verifikasi Dua Langkah atau Two Step Verification tetap menjadi pilar pertahanan yang relevan dan wajib diaktifkan sebagai lapisan keamanan redundan. Fitur ini bekerja dengan meminta pengguna untuk membuat dan mengingat PIN enam digit yang akan diminta secara berkala oleh aplikasi atau saat ada upaya pendaftaran nomor telepon di perangkat yang berbeda.

Fungsi utamanya adalah untuk mencegah pencurian akun dalam skenario di mana peretas mungkin berhasil mendapatkan akses fisik ke kartu SIM kalian tetapi tidak mengetahui kombinasi angka rahasia yang telah kalian atur sebelumnya. Tanpa PIN ini proses pengambilalihan akun akan terhenti total memberikan waktu berharga bagi pemilik asli untuk memblokir kartu SIM dan mengamankan kembali akun mereka.

Aspek yang sering diabaikan namun sangat vital dalam pengaturan verifikasi dua langkah ini adalah penambahan alamat email pemulihan yang valid dan dapat diakses setiap saat. Meta sangat menyarankan pengguna untuk tidak melewati langkah ini karena email tersebut berfungsi sebagai satu-satunya jalur darurat untuk mereset PIN jika kalian lupa kombinasi angkanya di kemudian hari.

Tanpa email pemulihan pengguna yang lupa PIN berisiko terkunci dari akun mereka sendiri selama tujuh hari penuh yang tentu saja bisa sangat mengganggu komunikasi bisnis maupun personal. Pastikan email yang didaftarkan memiliki pengamanan yang kuat juga agar tidak menjadi celah masuk bagi peretas yang menargetkan akun email untuk mereset keamanan WhatsApp kalian.

Pengelolaan PIN verifikasi dua langkah harus dilakukan dengan disiplin tinggi di mana pengguna disarankan untuk tidak menggunakan kombinasi angka yang mudah ditebak seperti tanggal lahir atau urutan angka sederhana. WhatsApp secara proaktif akan meminta kalian memasukkan PIN ini secara acak dalam interval waktu tertentu sebagai mekanisme pengingat agar kalian tidak melupakannya.

Kebiasaan kecil ini membangun memori otot yang kuat dan memastikan bahwa hanya kalian yang memegang kendali penuh atas akses masuk ke dalam akun. Jangan pernah membagikan PIN ini kepada siapa pun termasuk orang yang mengaku sebagai staf dukungan WhatsApp karena pihak resmi tidak akan pernah meminta data sensitif tersebut melalui panggilan telepon atau pesan chat.

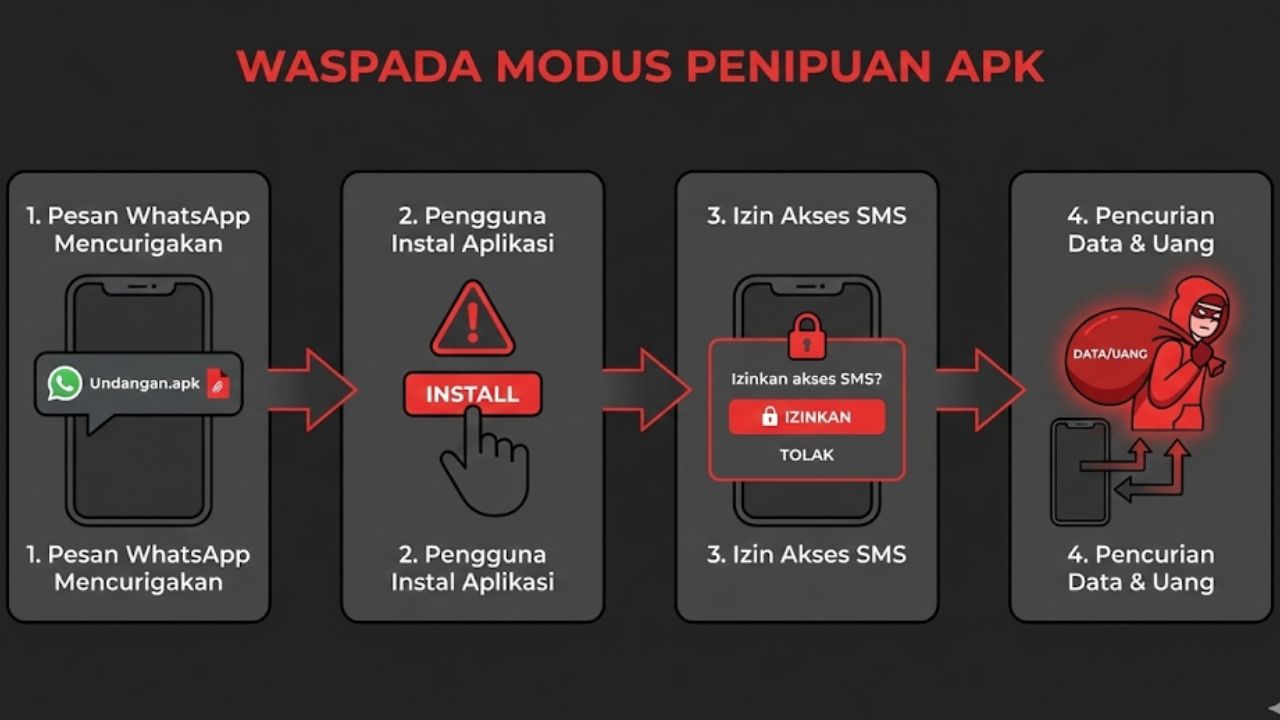

Mewaspadai Serangan File APK dan Penipuan

Tahun 2026 mencatat lonjakan kasus penipuan yang memanfaatkan file aplikasi Android atau APK berbahaya yang dikirimkan secara langsung melalui pesan chat pribadi. Para pelaku kejahatan siber telah mengembangkan skenario rekayasa sosial yang sangat meyakinkan untuk memancing korban agar mengunduh dan menginstal malware pencuri data.

Salah satu modus yang paling marak adalah penyamaran sebagai kurir ekspedisi terkenal seperti J&T yang mengirimkan file dengan nama “Lihat Foto Paket” atau sejenisnya dengan ekstensi dot apk. Korban yang panik atau penasaran karena merasa sedang menunggu paket akan terjebak untuk membuka file tersebut yang sejatinya adalah pintu masuk bagi malware untuk menguasai sistem operasi ponsel.

Varian lain dari serangan ini menyasar aspek emosional dan ketakutan pengguna seperti pengiriman undangan pernikahan digital palsu atau surat tilang elektronik dari kepolisian. File APK berukuran sekitar 6 MB hingga 78 MB ini sering kali diberi nama “Surat Undangan Pernikahan Digital” atau “Surat Tilang-1.0” untuk memberikan kesan urgensi dan resmi.

Begitu diinstal aplikasi jahat ini akan meminta izin akses yang tidak wajar seperti membaca SMS mengambil alih layar dan mengakses kontak. Dengan izin membaca SMS peretas dapat mencegat kode OTP dari aplikasi perbankan atau dompet digital korban dan menguras habis saldo rekening tanpa sepengetahuan pemiliknya yang asli.

Serangan yang lebih spesifik juga menargetkan pengguna operator seluler tertentu dengan modus pencatutan nama aplikasi MyTelkomsel atau pengumuman palsu dari bank mengenai kenaikan biaya transaksi yang tidak masuk akal. Korban digiring untuk mengklik tautan atau mengunduh aplikasi palsu yang kemudian memanen data kredensial perbankan username dan password.

Edukasi mengenai ekstensi file sangatlah penting di mana setiap pengguna harus menanamkan prinsip bahwa file undangan atau dokumen resmi tidak akan pernah dikirim dalam format aplikasi APK. Jika kalian menerima file semacam ini dari nomor tidak dikenal atau bahkan dari teman dekat segera konfirmasi melalui jalur komunikasi lain karena bisa jadi akun teman kalian telah diretas dan digunakan sebagai bot penyebar malware.

Bahaya Jebakan Kode QR dan Pemerasan Video

Evolusi metode penipuan juga melahirkan teknik baru yang disebut Quishing atau QR Code Phishing yang menggabungkan kemudahan teknologi kode QR dengan kelicikan serangan phishing. Pelaku kejahatan menempelkan stiker kode QR palsu di tempat-tempat umum atau mengirimkannya melalui pesan WhatsApp dengan narasi yang mendesak seperti verifikasi akun atau klaim hadiah.

Karena mata manusia tidak bisa membaca ke mana arah tautan dalam sebuah kode QR banyak korban yang tanpa sadar memindai kode tersebut dan diarahkan ke situs web tiruan yang dirancang untuk mencuri data login atau mengunduh malware secara otomatis. Serangan ini sangat efektif karena sering kali lolos dari filter keamanan tradisional yang berbasis teks dan memanfaatkan kepercayaan pengguna terhadap teknologi kode QR yang sudah menjadi bagian dari gaya hidup sehari-hari.

Di sisi lain modus kejahatan yang lebih gelap seperti pemerasan seksual atau VCS extortion juga menghantui pengguna WhatsApp dengan taktik yang agresif dan memalukan. Pelaku biasanya melakukan panggilan video dari nomor tidak dikenal dan ketika korban mengangkatnya pelaku akan menampilkan konten pornografi atau memancing korban untuk melakukan hal serupa.

Aksi ini direkam secara diam-diam dan kemudian digunakan sebagai alat untuk memeras korban dengan ancaman akan menyebarkan video tersebut ke daftar kontak atau media sosial jika korban tidak mentransfer sejumlah uang. Pakar keamanan menyarankan untuk tidak pernah mengangkat panggilan video dari nomor asing dan segera menutup kamera jika terjebak dalam situasi seperti ini serta jangan pernah menuruti tuntutan pemeras yang hanya akan terus meminta lebih.

Menghadapi serangan psikologis semacam ini membutuhkan ketenangan dan pengetahuan bahwa teknologi bisa dimanipulasi untuk menciptakan situasi yang menekan. Fitur privasi WhatsApp yang memungkinkan pengguna untuk membisukan panggilan dari nomor tidak dikenal atau Silence Unknown Callers menjadi benteng pertahanan pertama yang sangat efektif.

Dengan mengaktifkan fitur ini panggilan dari nomor asing tidak akan membuat ponsel berdering sehingga mengurangi risiko pengguna terjebak dalam skema rekayasa sosial atau konten tidak senonoh secara tidak sengaja. Notifikasi panggilan tetap akan muncul di tab riwayat sehingga pengguna bisa memverifikasi nomor tersebut nanti jika memang ternyata panggilan penting.

Menjaga Privasi Lokasi dengan Proteksi IP

Privasi lokasi menjadi komoditas mahal di tahun 2026 dan WhatsApp merespons kebutuhan ini dengan meluncurkan fitur Protect IP Address in Calls yang revolusioner. Dalam panggilan peer to peer standar koneksi langsung antara dua perangkat mengharuskan pertukaran alamat IP yang secara tidak langsung dapat mengungkapkan lokasi geografis kasar dan penyedia layanan internet pengguna kepada lawan bicara.

Hal ini bisa menjadi celah keamanan bagi pengguna yang berinteraksi dengan orang asing atau pihak yang berpotensi memiliki niat jahat untuk melakukan doxing atau pelacakan lokasi. Fitur perlindungan IP ini mengubah rute koneksi panggilan melalui server relay milik WhatsApp sehingga alamat IP asli pengguna tetap tersembunyi dan lawan bicara hanya akan melihat alamat IP server Meta.

Meskipun pengalihan rute ini mungkin menyebabkan sedikit penurunan kualitas audio karena latensi jaringan namun trade off keamanan yang didapatkan sangatlah sepadan terutama bagi jurnalis aktivis atau pengguna umum yang sangat menjaga privasi. Fitur ini memberikan lapisan anonimitas yang mempersulit upaya peretas atau pengintai untuk memetakan profil digital target mereka berdasarkan data koneksi jaringan.

Pengguna dapat mengaktifkan opsi ini di menu pengaturan privasi tingkat lanjut dan menggunakannya secara selektif atau permanen tergantung pada profil risiko yang mereka hadapi sehari-hari. Kombinasi antara perlindungan alamat IP dan penonaktifan pratinjau tautan atau link previews menciptakan ekosistem obrolan yang sangat tertutup dari pengumpulan data pihak ketiga.

Menonaktifkan pratinjau tautan mencegah aplikasi untuk secara otomatis menghubungi server situs web saat sebuah tautan dibagikan dalam obrolan yang mana proses tersebut juga bisa membocorkan alamat IP pengguna ke pemilik situs web. Dengan kontrol penuh atas bagaimana data keluar dan masuk dari perangkat pengguna dapat meminimalisir jejak digital yang mereka tinggalkan setiap kali berinteraksi di platform pesan instan.

Mengamankan Akses WhatsApp Web dan Perangkat

Penggunaan WhatsApp Web di komputer atau tablet membawa kenyamanan kerja namun juga membuka vektor serangan baru yang sering dimanfaatkan untuk penyadapan jangka panjang. Fitur Linked Devices memungkinkan hingga empat perangkat tambahan terhubung ke satu akun utama namun jika tidak dikelola dengan baik fitur ini bisa menjadi pintu belakang bagi pengintai.

Seringkali pengguna lupa untuk keluar atau log out dari komputer publik atau perangkat kantor yang kemudian diakses oleh orang lain. Tanda-tanda penyadapan melalui metode ini bisa sangat halus seperti pesan yang sudah terbaca sendiri urutan chat yang berubah atau munculnya perangkat asing dengan nama sistem operasi yang tidak dikenal dalam daftar perangkat tertaut di pengaturan aplikasi.

Untuk menanggulangi risiko manipulasi kode pada versi web Meta telah bekerja sama dengan Cloudflare untuk menghadirkan ekstensi browser bernama Code Verify yang bertindak sebagai auditor keamanan real time. Ekstensi ini secara otomatis memindai kode Javascript yang dikirimkan oleh server WhatsApp Web ke browser kalian dan membandingkannya dengan kode hash kriptografi yang tersimpan di server Cloudflare.

Jika ditemukan ketidakcocokan yang mengindikasikan adanya penyisipan malware atau modifikasi kode oleh ekstensi jahat lain Code Verify akan segera memberikan peringatan visual berwarna merah atau oranye. Ini adalah mekanisme transparansi biner yang memastikan bahwa pengalaman web kalian sama aman dan aslinya dengan aplikasi seluler.

Pemeriksaan rutin terhadap daftar perangkat tertaut harus menjadi ritual keamanan mingguan bagi setiap pengguna WhatsApp yang sadar keamanan. Jika kalian melihat aktivitas mencurigakan atau perangkat yang tidak kalian kenali langkah terbaik adalah segera menekan tombol keluar dari semua perangkat untuk memutus akses penyadap secara instan.

Selain itu pastikan kalian hanya mengakses WhatsApp Web melalui alamat resmi web dot whatsapp dot com dan hindari penggunaan aplikasi desktop pihak ketiga yang tidak resmi karena berpotensi merekam keystroke atau data percakapan kalian.

Risiko Besar di Balik Aplikasi Modifikasi Ilegal

Daya tarik fitur tambahan seperti kemampuan melihat pesan yang dihapus mengubah tema secara ekstrem atau menyembunyikan status online membuat banyak pengguna tergiur untuk menginstal aplikasi modifikasi seperti WhatsApp GB atau WA Aero. Namun di balik fitur-fitur kosmetik tersebut tersembunyi risiko keamanan yang sangat fatal karena aplikasi ini tidak memiliki jaminan enkripsi end to end yang menjadi standar emas keamanan WhatsApp resmi.

Pesan yang kalian kirim melalui aplikasi modifikasi bisa saja transit di server pihak ketiga milik pengembang aplikasi tersebut yang memungkinkan mereka untuk membaca menyimpan dan menjual data percakapan kalian tanpa izin. Risiko malware juga sangat tinggi pada aplikasi modifikasi karena jalur distribusinya yang tidak melalui toko aplikasi resmi melainkan situs web unduhan yang sering kali dipenuhi iklan berbahaya dan virus.

Menginstal WhatsApp GB sama saja dengan mematikan fitur keamanan Google Play Protect dan mengizinkan instalasi dari sumber tidak dikenal yang membuka gerbang bagi spyware untuk masuk ke dalam inti sistem operasi Android. Dampaknya bisa sangat luas mulai dari pencurian data kontak penyadapan kamera dan mikrofon hingga pembobolan aplikasi perbankan yang terinstal di perangkat yang sama.

Meta telah mengambil sikap tegas terhadap penggunaan aplikasi ilegal ini dengan menerapkan kebijakan pemblokiran akun yang semakin agresif di tahun 2026. Pengguna yang terdeteksi menggunakan WhatsApp GB akan menerima peringatan pemblokiran sementara dan jika terus membandel nomor mereka bisa diblokir secara permanen dari layanan WhatsApp.

Kehilangan akses ke nomor utama yang terhubung dengan relasi bisnis dan keluarga adalah harga yang terlalu mahal untuk dibayar demi sekadar fitur kustomisasi tampilan. Jalan terbaik adalah kembali menggunakan aplikasi resmi yang menjamin keamanan data dan keberlangsungan akun dalam jangka panjang.

Mengenal Ancaman Spyware Tanpa Klik

Di tingkat ancaman yang lebih tinggi pengguna tertentu seperti pejabat jurnalis atau aktivis mungkin menjadi target dari spyware komersial canggih yang dikembangkan oleh perusahaan swasta untuk klien negara atau entitas kuat. Laporan keamanan dari CISA dan lembaga riset lainnya menunjukkan adanya peningkatan serangan yang menggunakan kerentanan zero click di mana perangkat korban bisa terinfeksi spyware hanya dengan menerima panggilan tak terjawab atau pesan media yang dimanipulasi tanpa perlu mengklik tautan apa pun.

Spyware semacam ini mampu mengambil alih kontrol penuh atas perangkat termasuk merekam percakapan membaca pesan terenkripsi dan melacak lokasi secara real time. Meskipun serangan secanggih ini jarang menargetkan pengguna awam pemahaman tentang keberadaannya penting untuk meningkatkan kewaspadaan terhadap pembaruan perangkat lunak.

Pembaruan sistem operasi dan aplikasi WhatsApp sering kali berisi tambalan keamanan atau patch yang menutup celah kerentanan yang dieksploitasi oleh spyware tersebut. Mengabaikan notifikasi update sama saja dengan membiarkan pintu rumah kalian terbuka bagi pencuri yang memiliki kunci duplikat.

Mode penguncian atau Lockdown Mode pada perangkat iOS dan fitur keamanan sejenis di Android dapat memberikan perlindungan ekstra dengan membatasi fungsi-fungsi tertentu yang sering menjadi vektor serangan. Selain itu serangan yang memanfaatkan fitur linked devices juga menjadi tren di mana peretas mencoba memancing korban untuk memindai kode QR yang menghubungkan akun WhatsApp mereka ke perangkat milik peretas.

Kampanye spionase siber yang terdeteksi oleh peneliti keamanan menunjukkan bagaimana aktor ancaman menggunakan teknik ini untuk memantau komunikasi target secara persisten tanpa harus menginstal malware di perangkat utama. Kewaspadaan terhadap siapa yang meminta kalian memindai kode QR dan untuk tujuan apa adalah kunci untuk mencegah jenis penyadapan berbasis fitur ini.

Teknik Deteksi Dini Terhadap Penyadapan

Mengetahui tanda-tanda awal peretasan atau penyadapan adalah keterampilan krusial yang bisa menyelamatkan data kalian sebelum kerusakan menjadi lebih parah. Salah satu indikator paling jelas adalah penurunan performa baterai dan perangkat yang menjadi panas secara tidak wajar meskipun sedang tidak digunakan untuk aktivitas berat.

Hal ini bisa menandakan adanya proses latar belakang yang intensif seperti pengiriman data oleh spyware atau malware yang sedang bekerja mengirimkan informasi pribadi kalian ke server peretas. Selain itu kuota data internet yang terkuras dengan cepat tanpa alasan yang jelas juga patut dicurigai sebagai aktivitas eksfiltrasi data.

Secara spesifik di dalam aplikasi WhatsApp tanda-tanda penyadapan bisa terlihat dari perubahan kecil pada profil akun seperti foto profil atau status info yang berubah tanpa sepengetahuan kalian. Adanya kontak baru yang tidak dikenal dalam daftar teman atau munculnya pesan keluar yang tidak pernah kalian tulis adalah bukti kuat bahwa ada orang lain yang sedang mengendalikan akun kalian.

Jika kalian menerima notifikasi kode OTP atau verifikasi WhatsApp padahal kalian tidak sedang mencoba login itu adalah tanda merah bahwa seseorang sedang berusaha mengambil alih akun kalian dari jarak jauh. Langkah forensik sederhana bisa dilakukan dengan memeriksa riwayat aktivitas dan perangkat tertaut secara berkala.

Jika menemukan anomali segera ambil tindakan pengamanan dan jangan menunggu sampai terjadi kerugian finansial atau reputasi. Kesadaran situasional terhadap kondisi perangkat digital kita sama pentingnya dengan menjaga dompet atau kunci rumah di dunia nyata.

Baca Juga : Memori WhatsApp Penuh? Ini Solusi Teknis & Mitos Data Hantu (2026)

Langkah Cepat Memulihkan Akun yang Diretas

Dalam situasi terburuk di mana akun kalian berhasil diambil alih oleh peretas respon cepat dan tepat adalah kunci untuk meminimalkan dampak kerusakan. Langkah pertama yang harus segera dilakukan adalah menginstal ulang aplikasi WhatsApp di ponsel kalian dan mencoba login kembali menggunakan nomor telepon yang sama.

Mekanisme keamanan WhatsApp dirancang sedemikian rupa sehingga satu nomor hanya bisa aktif di satu perangkat ponsel utama pada satu waktu. Dengan berhasil memverifikasi ulang nomor kalian melalui SMS sesi WhatsApp di perangkat peretas akan otomatis terputus atau tertendang keluar mengembalikan kendali akun ke tangan kalian.

Jika peretas telah selangkah lebih maju dengan mengaktifkan verifikasi dua langkah dan kalian tidak mengetahui PIN yang mereka pasang kalian mungkin akan diminta menunggu selama tujuh hari sebelum bisa mereset PIN tersebut. Namun jangan khawatir karena selama masa tunggu ini peretas juga tidak bisa mengakses akun kalian karena mereka sudah tertendang keluar oleh login SMS kalian tadi.

Akun akan berada dalam status limbo yang aman dan setelah tujuh hari kalian bisa masuk tanpa PIN dan segera mengatur ulang semua fitur keamanan. Selama proses pemulihan sangat penting untuk memberitahu orang-orang terdekat melalui saluran komunikasi lain bahwa akun WhatsApp kalian sedang diretas.

Hal ini untuk mencegah mereka menjadi korban penipuan yang mungkin dilancarkan peretas dengan meminjam uang atau meminta pulsa atas nama kalian. Setelah akun kembali lakukan audit keamanan menyeluruh dengan mengaktifkan Passkey verifikasi dua langkah baru dan memeriksa kembali daftar perangkat tertaut untuk memastikan tidak ada sisa akses yang tertinggal.

Rangkuman Panduan Keamanan WhatsApp Di 2026

Berikut adalah rangkuman langkah strategis untuk memperkuat benteng pertahanan akun WhatsApp kalian di tahun 2026:

- Segera migrasi ke sistem Passkey untuk login yang lebih cepat dan kebal terhadap serangan phishing.

- Aktifkan Verifikasi Dua Langkah dengan wajib menyertakan email pemulihan untuk mencegah penguncian akun permanen.

- Waspadai modus penipuan kiriman file APK (undangan, kurir, surat tilang) dan jangan pernah menginstalnya.

- Hati-hati terhadap jebakan Quishing (QR Code palsu) di tempat umum dan pesan pribadi.

- Gunakan fitur Protect IP Address dan Silence Unknown Callers untuk menjaga privasi lokasi dan mental.

- Pastikan integritas akses web dengan ekstensi browser Code Verify dan rutin cek Perangkat Tertaut.

- Hindari penggunaan aplikasi modifikasi ilegal seperti WhatsApp GB yang penuh risiko malware dan pemblokiran.

- Lakukan forensik mandiri dengan memantau kinerja baterai dan aktivitas aneh di dalam aplikasi.

- Jika diretas lakukan instal ulang aplikasi segera untuk memutus akses peretas dari jarak jauh.

Keamanan siber bukanlah produk yang bisa dibeli sekali jadi melainkan sebuah pola pikir dan kebiasaan yang harus terus diasah. Dengan menerapkan panduan lengkap ini kita tidak hanya melindungi data pribadi tetapi juga turut serta menciptakan ekosistem digital Indonesia yang lebih aman dan terpercaya bagi semua orang.

Mau dapetin lebih banyak trik teknologi canggih dan info keamanan digital yang gak bikin pusing? Yuk baca artikel seru lainnya dari Mahesa dan jangan lupa follow serta like sosial media Anima Trenz biar kalian selalu update dengan tren teknologi paling hits masa kini!

Disclaimer: Artikel ini disusun sebagai panduan edukasi keamanan siber berdasarkan fitur dan ancaman terkini hingga tahun 2026. Penulis tidak bertanggung jawab atas kerugian data atau finansial yang terjadi akibat kelalaian pengguna atau evolusi metode peretasan yang di luar kendali. Selalu gunakan aplikasi resmi dan jangan pernah membagikan kode verifikasi kepada siapa pun.