# Pelajari Cara Kerja Enkripsi WhatsApp: Double Ratchet, X3DH, hingga risiko metadata dan gugatan keamanan Meta. Apakah chat Anda benar-benar aman?

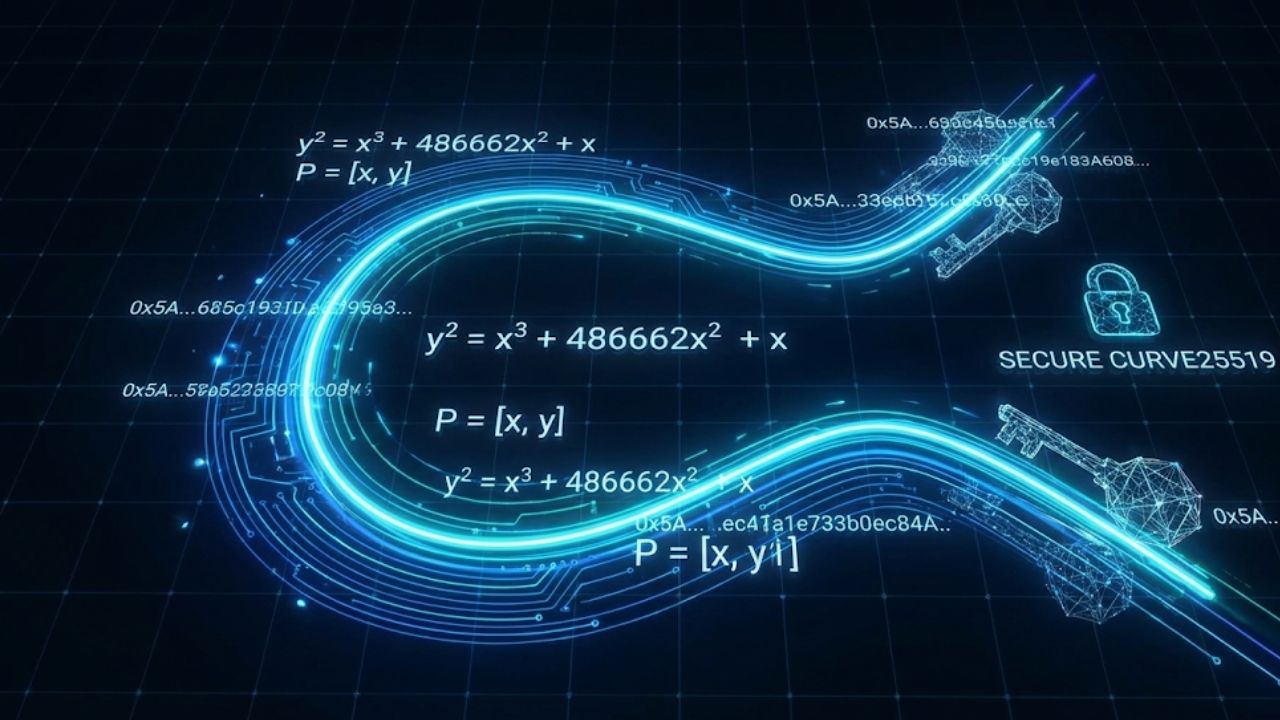

Anima Trenz – Privasi digital sering kali disalahpahami sebagai anonimitas total, padahal realitas teknisnya jauh lebih bernuansa. WhatsApp menggunakan Protokol Signal yang terkenal aman untuk mengenkripsi konten pesan, memastikan bahwa secara matematis hanya pengirim dan penerima yang memiliki kunci dekripsi. Teknologi ini menggunakan primitif kriptografi tingkat lanjut seperti Curve25519 dan algoritma Double Ratchet yang memutar kunci enkripsi setiap kali pesan baru dikirim.

Namun, laporan transparansi dan dokumen kebijakan privasi mengungkapkan sisi lain: meskipun isi pesan terkunci rapat, metadata—informasi tentang siapa yang Anda hubungi, kapan, dan berapa lama—tetap dikumpulkan dan dapat diserahkan kepada penegak hukum melalui surat perintah Pen Register. Memahami dikotomi antara keamanan konten dan eksposur metadata adalah kunci untuk memiliki ekspektasi privasi yang realistis.

Artikel ini akan mengupas tuntas mekanisme “di bawah kap mesin” enkripsi WhatsApp, mematahkan mitos populer, dan menjelaskan data apa saja yang sebenarnya “buta” bagi Meta dan apa yang transparan.

Mengapa Kita Membutuhkan Lebih dari Sekadar Sandi Pramuka

Sebelum kita masuk ke dalam kerumitan bagaimana pesan Anda berubah menjadi kode acak, kita perlu memahami mengapa mekanisme lama sudah tidak relevan lagi. Dulu, keamanan pesan mungkin sesederhana menggeser huruf—A menjadi C, B menjadi D—teknik yang dikenal sebagai Caesar Cipher. Namun di era komputasi kuantum dan supercomputer yang bisa melakukan triliunan kalkulasi per detik, metode klasik itu ibarat mencoba menahan tsunami dengan saringan teh. WhatsApp, mengikuti jejak aplikasi keamanan gold standard seperti Signal, mengadopsi apa yang disebut sebagai Protokol Signal. Ini bukan sekadar satu algoritma, melainkan sebuah orkestra dari berbagai metode kriptografi tingkat lanjut yang bekerja secara harmonis.

Jantung dari sistem ini adalah konsep End-to-End Encryption (E2EE). Secara sederhana, bayangkan Anda ingin mengirim surat rahasia kepada teman Anda, Budi, tetapi surat itu harus melewati kotak pos kaca yang bisa dilihat semua orang, termasuk tukang pos (dalam hal ini, server WhatsApp). Dalam sistem tradisional, tukang pos memegang kunci kotak pos Anda, mengambil surat, membacanya, lalu menaruhnya di kotak pos Budi.

Dalam E2EE, Anda memasukkan surat ke dalam kotak baja yang hanya bisa dibuka oleh kunci yang dipegang Budi. Tukang pos hanya bertugas memindahkan kotak baja itu tanpa pernah bisa melihat isinya. Namun, realitas teknisnya jauh lebih rumit daripada analogi kotak baja ini, terutama ketika kita berbicara tentang bagaimana “kunci” itu dibuat tanpa pernah bertemu muka. Di sinilah keajaiban matematika bernama Curve25519 dan pertukaran kunci Diffie-Hellman bermain peran.

Matematika di Balik Layar: Mengenal Curve25519 dan X3DH

Salah satu komponen paling krusial namun jarang dibicarakan adalah kurva eliptik yang digunakan WhatsApp, yaitu Curve25519. Mengapa namanya seaneh itu? Angka 25519 merujuk pada bilangan prima yang mendasarinya, yaitu $2^{255} – 19$. Kurva ini dipilih karena menawarkan keseimbangan sempurna antara keamanan tingkat tinggi (setara dengan kunci RSA 3072-bit) dan kecepatan eksekusi yang luar biasa cepat, sehingga tidak menguras baterai ponsel Anda saat melakukan enkripsi berat. Tidak seperti kurva standar NIST P-256 yang sering dicurigai memiliki “pintu belakang” yang disisipkan oleh NSA, Curve25519 dirancang oleh Daniel J. Bernstein dengan transparansi matematika yang membuat para pakar kriptografi tidur lebih nyenyak.

Proses komunikasi aman di WhatsApp dimulai jauh sebelum Anda mengetik “Halo”. Ini dimulai dengan prosedur yang disebut X3DH atau Extended Triple Diffie-Hellman. Tantangan terbesar dalam aplikasi pesan instan adalah sifatnya yang asinkron; Anda mungkin mengirim pesan saat teman Anda sedang di pesawat dan tidak memiliki koneksi internet. Bagaimana caranya Anda menyepakati kunci rahasia jika teman Anda tidak online untuk membalas “salaman” digital Anda? X3DH memecahkan masalah ini dengan cerdas. Saat Anda menginstal WhatsApp, aplikasi secara otomatis men-generate tumpukan kunci (prekeys): Kunci Identitas jangka panjang, Kunci Pra-tanda tangan (Signed Prekey), dan ratusan Kunci Sekali Pakai (One-Time Prekeys).

Kunci-kunci publik ini kemudian diunggah ke server WhatsApp. Ketika Anda hendak mengirim pesan ke Budi, ponsel Anda akan meminta “paket kunci” Budi dari server WhatsApp. Ponsel Anda kemudian melakukan kalkulasi matematika rumit yang menggabungkan kunci identitas Anda, kunci ephemeral (sementara) Anda, dan kunci-kunci Budi yang diambil dari server tadi untuk menghasilkan Master Secret atau rahasia utama.

Keindahan dari proses ini adalah server WhatsApp hanya bertugas sebagai perantara penyimpan kunci publik; server tidak pernah memiliki akses ke kunci privat, sehingga tidak memiliki kemampuan matematika untuk merekonstruksi Master Secret yang terbentuk di ponsel Anda. Ini seperti Budi meninggalkan ratusan gembok terbuka di resepsionis; Anda mengambil satu, menguncinya pada pesan Anda, dan hanya Budi yang punya kuncinya di rumah yang bisa membukanya nanti.

Mesin Waktu Kriptografi: Algoritma Double Ratchet

Jika X3DH adalah jabat tangan awal, maka Double Ratchet Algorithm adalah mesin yang menjaga percakapan tetap aman seiring berjalannya waktu. Salah satu risiko terbesar dalam keamanan digital adalah jika kunci enkripsi Anda dicuri di masa depan (misalnya, ponsel Anda disita dan dibobol), apakah peretas bisa membaca pesan-pesan Anda dari lima tahun yang lalu? Protokol Signal menjamin hal ini tidak terjadi melalui properti yang disebut Perfect Forward Secrecy (PFS). Selain itu, ia juga memiliki kemampuan Post-Compromise Security (PCS), yang berarti jika kunci Anda dicuri hari ini, enkripsi akan “menyembuhkan diri sendiri” dan kembali aman di masa depan setelah beberapa kali pertukaran pesan.

Bayangkan sebuah mekanisme roda gigi ganda (ratchet). Roda gigi pertama adalah KDF Chain (Key Derivation Function). Setiap kali Anda mengirim pesan, roda gigi ini berputar satu kali. Kunci pesan untuk pesan “Apa kabar?” diturunkan dari kunci sebelumnya melalui fungsi hash satu arah. Karena sifat matematika fungsi hash, sangat mudah untuk maju ke depan (menghasilkan kunci baru), tetapi mustahil secara komputasi untuk mundur ke belakang. Jadi, meskipun peretas mendapatkan kunci untuk pesan ke-100, mereka tidak bisa membalikkan rumus untuk menemukan kunci pesan ke-99.

Namun, sekadar memutar kunci secara internal saja tidak cukup. Jika peretas mendapatkan status ratchet saat ini, mereka bisa memprediksi semua kunci pesan masa depan. Di sinilah Diffie-Hellman Ratchet (roda gigi kedua) masuk sebagai pahlawan. Setiap kali Anda dan lawan bicara saling berbalas pesan (satu putaran percakapan), Anda secara diam-diam menyisipkan kunci publik baru di dalam pesan tersebut. Kunci baru ini digunakan untuk melakukan perhitungan Diffie-Hellman baru yang mereset ulang roda gigi pertama dengan materi rahasia yang benar-benar baru. Inilah yang disebut penyembuhan diri; segera setelah Anda menerima balasan dari teman Anda, kunci yang mungkin telah dicuri peretas menjadi usang dan tidak berguna untuk membaca pesan selanjutnya.

Berikut adalah tabel sederhana untuk memvisualisasikan bagaimana kunci berubah:

| Jenis Ratchet | Pemicu Perubahan | Fungsi Utama | Analogi Sederhana |

| Symmetric-Key Ratchet | Setiap pesan yang dikirim/diterima | Forward Secrecy (Melindungi masa lalu) | Seperti merobek halaman buku sandi setelah dipakai. |

| Diffie-Hellman Ratchet | Setiap pertukaran pesan (balas-membalas) | Post-Compromise Security (Melindungi masa depan) | Seperti mengganti buku sandi dengan edisi baru yang berbeda total. |

Tantangan Multi-Perangkat: Algoritma Sesame dan Kotak Surat Digital

Kehidupan kita tidak lagi terpaku pada satu perangkat. Kita menggunakan WhatsApp di ponsel, membalas via laptop di kantor, dan mungkin mengeceknya lagi di tablet saat di rumah. Bagi enkripsi end-to-end, ini adalah mimpi buruk logistik. Kunci privat identitas Anda seharusnya terikat mati pada perangkat fisik Anda dan tidak boleh disalin ke perangkat lain demi keamanan. Lalu, bagaimana pesan bisa sinkron di semua tempat? WhatsApp mengatasi ini dengan algoritma yang disebut Sesame.

Sesame bekerja dengan mengelola sesi terpisah untuk setiap perangkat. Ketika seseorang mengirim pesan ke grup Anda, di balik layar, aplikasi pengirim sebenarnya mengenkripsi pesan tersebut beberapa kali—satu untuk ponsel Anda, satu untuk laptop Anda, dan satu untuk tablet Anda—menggunakan kunci yang unik untuk masing-masing perangkat tersebut. Server WhatsApp bertindak sebagai pengelola “kotak surat” (mailbox) yang canggih. Ia menyimpan pesan-pesan terenkripsi ini sampai perangkat yang bersangkutan online dan mengambilnya. Algoritma Sesame juga sangat pintar dalam menangani pesan yang datang tidak berurutan atau tertunda karena sinyal buruk, memastikan bahwa rantai ratchet tidak putus hanya karena pesan nomor 5 sampai lebih dulu daripada pesan nomor 4.

Implikasi keamanan dari sistem ini sangat menarik. Karena setiap perangkat dianggap sebagai entitas terpisah dengan kunci identitasnya sendiri, menambahkan perangkat baru (misalnya Linked Devices) sebenarnya adalah proses mendaftarkan kunci identitas baru ke dalam jaringan kepercayaan akun Anda. Inilah mengapa jika Anda atau kontak Anda mengganti ponsel atau menambah perangkat tertaut, Anda mungkin melihat notifikasi “Kode keamanan Anda dengan [Nama] telah berubah”. Itu adalah tanda bahwa algoritma Sesame sedang bekerja, memperbarui daftar kunci yang sah untuk memastikan tidak ada perangkat asing yang menyusup ke dalam percakapan.

Kode Keamanan 60 Digit: Benteng Terakhir Melawan Serangan Man-in-the-Middle

Secara matematis, enkripsi WhatsApp sangat solid. Namun, kelemahan terbesar dalam kriptografi sering kali bukan pada matematikanya, melainkan pada verifikasi identitas. Bagaimana Anda tahu bahwa kunci publik yang Anda dapatkan dari server WhatsApp benar-benar milik Ibu Anda, dan bukan milik agen rahasia yang mencegat koneksi di tengah jalan? Serangan ini dikenal sebagai Man-in-the-Middle (MITM). Dalam skenario ini, penyerang berdiri di tengah, memberikan kunci palsu kepada Anda dan kunci palsu lain kepada Ibu Anda. Pesan Anda dienkripsi untuk penyerang, ia membacanya, mengenkripsi ulang untuk Ibu Anda, dan meneruskannya. Bagi Anda berdua, komunikasi terlihat normal, padahal privasi sudah bocor total.

Untuk melawan ini, WhatsApp menyediakan fitur verifikasi kode keamanan. Jika Anda membuka info kontak dan mengklik “Enkripsi”, Anda akan melihat kode QR dan deretan 60 angka. Angka-angka ini bukanlah kunci enkripsi itu sendiri, melainkan hasil dari proses hashing (menggunakan algoritma SHA-512) dari gabungan kunci identitas Anda dan kontak Anda, yang dilakukan berulang kali (iterasi 5200 kali) untuk menghasilkan sidik jari unik. Jika ada orang ketiga yang mencoba melakukan serangan MITM, kunci publik yang terlibat pasti berbeda, dan secara otomatis kode 60 digit yang muncul di layar Anda akan berbeda total dengan yang ada di layar teman Anda.

Inilah mengapa para pakar keamanan selalu menyarankan untuk memverifikasi kode ini secara fisik atau melalui jalur komunikasi lain (seperti telepon biasa) saat membicarakan hal yang sangat sensitif. Tanpa verifikasi ini, Anda pada dasarnya “mempercayai” server WhatsApp untuk memberikan kunci yang benar. Dan mengingat WhatsApp adalah kode tertutup (closed source), kita tidak pernah bisa 100% yakin bahwa aplikasi tidak secara diam-diam menerima kunci lain kecuali kita memverifikasinya sendiri.

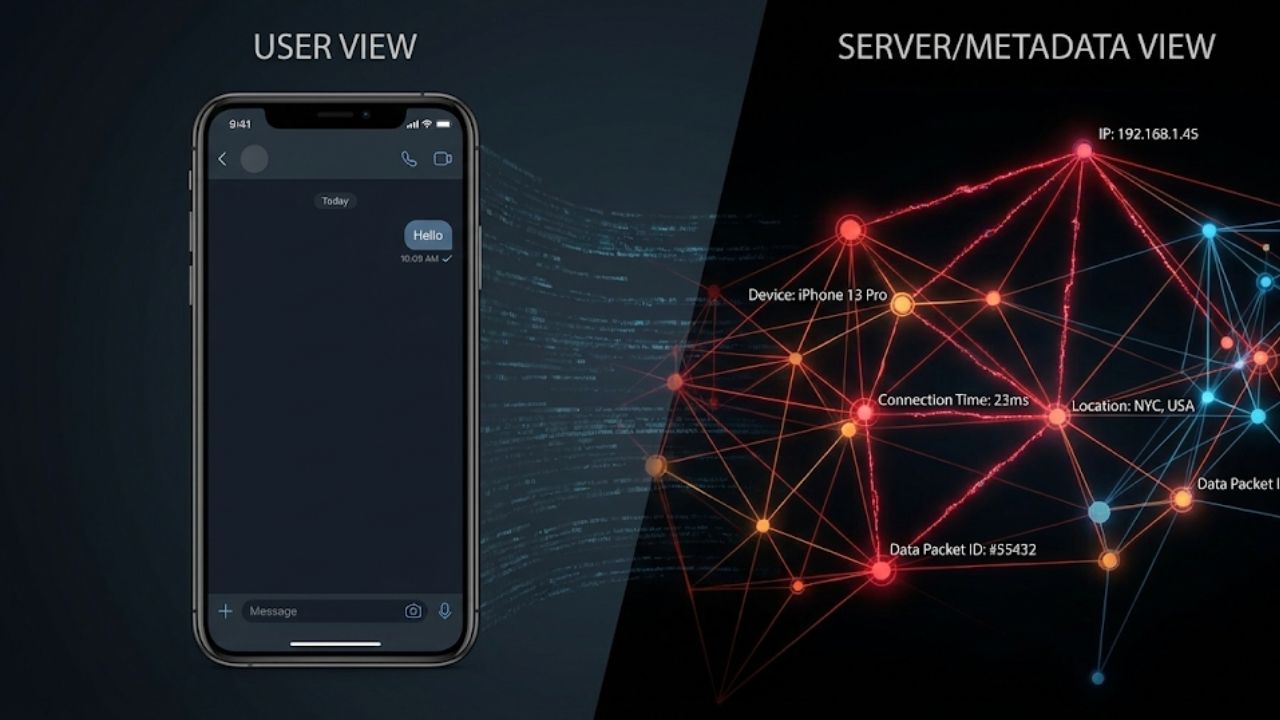

Paradoks Metadata: Ketika “Siapa” Lebih Penting daripada “Apa”

Sekarang kita masuk ke bagian yang paling sering disalahpahami. WhatsApp selalu menggembar-gemborkan bahwa “Kami tidak bisa membaca pesan Anda.” Pernyataan ini, sejauh yang kita tahu secara teknis, adalah benar untuk konten pesan. Namun, dalam dunia intelijen dan pengawasan, konten sering kali sekunder dibandingkan dengan metadata. Metadata adalah “data tentang data”: siapa yang Anda hubungi, kapan Anda menghubungi mereka, berapa lama durasi panggilan, di mana lokasi IP Anda saat mengirim pesan, dan siapa saja yang ada di grup yang sama dengan Anda.

Dokumen internal FBI yang bocor dengan judul “Lawful Access” memberikan gambaran mengerikan tentang perbedaan antara aplikasi pesan. Dalam dokumen tersebut, WhatsApp dikategorikan sebagai salah satu yang paling “permisif” dan kaya data bagi penegak hukum. Berbeda dengan Signal yang hanya menyimpan data waktu pendaftaran akun dan waktu login terakhir, WhatsApp dapat menyediakan data Pen Register secara real-time. Apa artinya? Artinya, jika ada surat perintah pengadilan, WhatsApp dapat mengirimkan data setiap 15 menit kepada penegak hukum mengenai siapa yang sedang berkomunikasi dengan target.

Bayangkan skenario ini: Anda seorang jurnalis yang sedang menyelidiki kasus korupsi. Anda menggunakan WhatsApp untuk menghubungi narasumber rahasia. Penegak hukum mungkin tidak tahu apa isi percakapan Anda (karena E2EE), tetapi melalui analisis metadata dari WhatsApp, mereka tahu pasti bahwa pada pukul 02:00 pagi Anda menelepon nomor si narasumber selama 45 menit, lalu segera setelah itu Anda mengirim pesan ke editor Anda. Pola ini sudah cukup untuk membangun hubungan dan dugaan yang kuat tanpa perlu membaca satu kata pun dari pesan Anda.

Berikut adalah perbandingan data yang bisa diakses penegak hukum (berdasarkan dokumen FBI dan kebijakan privasi):

| Jenis Data | Signal | iMessage | |

| Konten Pesan | Tidak (Kecuali backup iCloud/Google Drive aktif) | Tidak | Tidak (Kecuali backup iCloud aktif) |

| Daftar Kontak | Ya (Full Address Book) | Tidak | Ya |

| Log Penggunaan | Ya (Siapa, Kapan, Durasi) | Hanya “Last Seen” | Ya |

| Latency Data | Real-time (Setiap 15 menit via Pen Register) | Tidak Ada | Tergantung request |

| Lokasi (IP) | Ya | Tidak | Ya |

Whistleblower Buka Suara: Gugatan Attaullah Baig dan Celah Internal

Keyakinan kita pada keamanan WhatsApp semakin terguncang pada tahun 2024 dan 2025 dengan munculnya gugatan hukum dari Attaullah Baig, mantan Kepala Keamanan WhatsApp. Baig mengajukan gugatan yang menuduh adanya kelalaian sistematis dalam perlindungan data pengguna di dalam tubuh Meta. Klaim utamanya sangat mengkhawatirkan: ia menyebutkan bahwa sekitar 1.500 insinyur di Meta memiliki akses “tanpa batas” (unrestricted access) ke data pengguna, termasuk metadata sensitif, tanpa adanya audit atau pencatatan (logging) yang memadai.

Ini adalah pelanggaran serius terhadap prinsip keamanan dasar least privilege (akses minimal). Baig menuduh bahwa dalam latihan “Red Team” (simulasi serangan), timnya menemukan bahwa data pengguna bisa dipindahkan atau dicuri oleh orang dalam tanpa terdeteksi. Lebih jauh lagi, ia mengklaim bahwa terjadi sekitar 100.000 hingga 400.000 insiden pengambilalihan akun (account takeover) setiap harinya, di mana peretas berhasil membajak akun WhatsApp pengguna, dan perusahaan dianggap lamban dalam menangani isu ini demi mengejar metrik pertumbuhan pengguna.

Gugatan ini juga menyoroti bahwa WhatsApp gagal membuat inventarisasi data yang komprehensif, sehingga mereka sendiri mungkin tidak tahu persis di server mana saja potongan data pengguna tersimpan. Jika klaim Baig terbukti benar, ini berarti ancaman terhadap privasi Anda tidak hanya datang dari peretas luar atau pemerintah, tetapi juga dari potensi penyalahgunaan oleh ribuan karyawan yang memiliki kunci akses ke gudang metadata raksasa milik Meta. Ini mengingatkan kita bahwa keamanan teknis (enkripsi) tidak ada artinya tanpa tata kelola organisasi yang etis dan ketat.

Endpoint adalah Titik Terlemah: Pelajaran dari Pegasus

Diskusi tentang keamanan WhatsApp tidak akan lengkap tanpa membahas gajah di pelupuk mata: kerentanan endpoint atau perangkat itu sendiri. Sehebat apapun algoritma Double Ratchet mengacak pesan Anda saat transit di kabel optik internet, pesan itu harus didekripsi agar bisa Anda baca di layar ponsel. Di titik inilah spyware canggih seperti Pegasus buatan NSO Group beroperasi.

Pegasus tidak mencoba memecahkan enkripsi Signal Protocol—itu tugas yang hampir mustahil secara matematis. Sebaliknya, ia menyerang sistem operasi ponsel Anda (iOS atau Android) melalui celah keamanan zero-day. Salah satu serangan paling terkenal melibatkan fitur panggilan suara WhatsApp, di mana penyerang hanya perlu menelepon target (bahkan tanpa perlu diangkat) untuk memicu buffer overflow yang menginstal spyware tersebut. Sekali terinstal, Pegasus memiliki akses root atau administrator penuh. Ia bisa melakukan segalanya: mengambil tangkapan layar, menyalakan mikrofon, membaca pesan WhatsApp langsung dari database di memori ponsel setelah didekripsi, dan mengirimkannya ke server penyerang.

Dalam kasus hukum antara WhatsApp dan NSO Group yang berakhir dengan juri memberikan ganti rugi ratusan juta dolar kepada WhatsApp, terungkap bahwa ribuan target profil tinggi—jurnalis, aktivis, diplomat—menjadi korban. Ini adalah pengingat brutal bahwa aplikasi aman di atas sistem operasi yang tidak aman (atau yang memiliki celah zero-day) adalah sia-sia. Keamanan adalah rantai, dan enkripsi hanyalah salah satu mata rantainya.

Masa Depan Enkripsi: Bersiap Menghadapi Komputer Kuantum

Dunia kriptografi tidak pernah tidur. Ancaman masa depan yang sudah di depan mata adalah komputer kuantum. Komputer ini, jika sudah cukup kuat, secara teoritis dapat memecahkan algoritma pertukaran kunci Diffie-Hellman dan kurva eliptik yang kita gunakan saat ini dalam hitungan jam, bukan jutaan tahun. Ini memunculkan ancaman “Harvest Now, Decrypt Later” (Panen Sekarang, Dekripsi Nanti), di mana badan intelijen mungkin merekam dan menyimpan miliaran pesan terenkripsi hari ini, menunggu hari di mana mereka punya komputer kuantum untuk membukanya.

Menyadari hal ini, Signal (dan WhatsApp yang mengikutinya) telah mulai mengimplementasikan protokol baru bernama PQXDH (Post-Quantum Extended Diffie-Hellman). Protokol ini menambahkan lapisan enkripsi baru menggunakan algoritma yang resisten terhadap serangan kuantum (seperti Kyber atau ML-KEM) di atas lapisan X3DH yang sudah ada. Ini adalah langkah proaktif yang menunjukkan bahwa meskipun ada banyak celah politik dan organisasi, para insinyur kriptografi terus berjuang untuk menjaga matematika tetap satu langkah di depan para pengintai.

Kesimpulan: Menjadi Pengguna yang Cerdas di Medan Perang Digital

Setelah menyelami kedalaman teknis dan politis dari WhatsApp, apa yang bisa kita simpulkan? WhatsApp adalah sebuah paradoks. Secara teknis, ia adalah keajaiban yang membawa enkripsi tingkat militer ke tangan 2 miliar orang secara gratis dan mudah. Protokol Signal yang digunakannya adalah standar emas yang solid. Namun, WhatsApp juga merupakan entitas bisnis di bawah Meta yang hidup dari data, tunduk pada hukum negara yang haus pengawasan, dan dioperasikan oleh organisasi yang sedang digugat karena masalah keamanan internal.

Menggunakan WhatsApp untuk percakapan sehari-hari dengan keluarga atau teman adalah pilihan yang aman dan masuk akal, jauh lebih aman daripada SMS atau telepon biasa. Namun, jika Anda adalah seorang aktivis, jurnalis investigasi, atau seseorang yang membutuhkan kerahasiaan absolut di mana hidup mati Anda bergantung padanya, mengandalkan WhatsApp semata mungkin bukan langkah bijak. Risiko metadata, celah backup awan, dan potensi kompromi perangkat harus menjadi pertimbangan utama.

Keamanan digital bukanlah tombol on/off. Ia adalah spektrum. Memahami cara kerja “gembok hijau” ini adalah langkah pertama untuk menentukan di mana Anda berdiri dalam spektrum tersebut, dan seberapa besar kepercayaan yang berani Anda taruh pada sebuah aplikasi gratis di ponsel Anda.

Ringkasan Cara Kerja Enkripsi WhatsApp

- Pondasi Kuat: WhatsApp menggunakan Protokol Signal dengan X3DH untuk jabat tangan awal yang aman dan Double Ratchet untuk memastikan setiap pesan memiliki kunci unik yang terus berubah (Forward Secrecy).

- Matematika Canggih: Kurva eliptik Curve25519 ($2^{255}-19$) menjadi basis perhitungan kunci yang cepat dan aman, menghindari potensi backdoor pada standar kurva lama.

- Manajemen Multi-Device: Algoritma Sesame memungkinkan enkripsi tetap berjalan mulus di berbagai perangkat (HP, Laptop, Tablet) dengan mengelola sesi enkripsi terpisah untuk tiap perangkat.

- Celah Verifikasi: Kode Keamanan 60 Digit adalah satu-satunya cara memverifikasi tidak adanya serangan Man-in-the-Middle (MITM), namun sering diabaikan pengguna karena verifikasi manual dianggap merepotkan.

- Bahaya Metadata: Meskipun konten pesan aman, Metadata (siapa, kapan, di mana) dikoleksi secara masif oleh WhatsApp dan dapat diakses penegak hukum secara real-time (Pen Register), berbeda dengan Signal yang meminimalkan data ini.

- Ancaman Internal: Gugatan Attaullah Baig mengungkap potensi akses internal tak terbatas oleh ribuan insinyur Meta terhadap data pengguna, serta kegagalan sistematis dalam mencegah pembajakan akun.

- Kerentanan Perangkat: Enkripsi tidak berguna jika perangkat terinfeksi Spyware level OS seperti Pegasus, yang bisa membaca pesan setelah didekripsi di layar pengguna.

Ingin mendapatkan wawasan lebih dalam tentang cara melindungi jejak digital Anda dari pengawasan korporasi dan negara? Baca analisis mendalam dan strategi keamanan praktis lainnya di artikel eksklusif dari Mahesa.

Jangan biarkan privasi Anda terampas karena ketidaktahuan. Follow dan Like sosial media Anima Trenz sekarang juga untuk mendapatkan update harian seputar keamanan siber, trik teknologi, dan fakta-fakta mengejutkan dunia digital yang tidak akan Anda temukan di tempat lain! Mari menjadi pengguna yang cerdas dan aman bersama kami.