# Panduan teknis mengaktifkan Passkey WhatsApp berbasis FIDO2. Lindungi akun dari serangan GhostPairing dan SIM swap tanpa kode OTP SMS yang rentan.

Anima Trenz – Badan Siber dan Sandi Negara (BSSN) mencatat lonjakan anomali trafik siber hingga 3,64 miliar serangan pada semester pertama 2025, dengan mayoritas menargetkan celah autentikasi pada perangkat seluler. Di tengah ancaman modern seperti teknik “GhostPairing” yang memanipulasi fitur Linked Devices tanpa memerlukan kata sandi korban, metode perlindungan konvensional berbasis SMS OTP tidak lagi memadai karena kerentanan inheren pada protokol jaringan telekomunikasi.

Implementasi Passkey pada WhatsApp mengubah paradigma keamanan dari shared secrets (kode yang dikirim) menjadi kriptografi asimetris berbasis standar FIDO2/WebAuthn. Teknologi ini menyimpan kunci privat secara aman di dalam modul perangkat keras (TPM) smartphone Anda dan hanya dapat dibuka melalui verifikasi biometrik lokal, menjadikan upaya phishing jarak jauh hampir mustahil dilakukan karena penyerang tidak memiliki akses fisik ke perangkat.

Artikel ini akan membedah langkah teknis aktivasi Passkey, konfigurasi biometrik untuk lock screen, serta mitigasi risiko terhadap pengambilalihan akun yang sering terabaikan oleh pengguna awam maupun profesional IT.

Ancaman GhostPairing dan SIM Swap

Kerapuhan ekosistem keamanan kita saat ini berakar pada ketergantungan kita terhadap protokol telekomunikasi warisan yang sebenarnya tidak pernah dirancang untuk era internet modern. Protokol Signaling System No. 7 (SS7) yang mengelola perutean panggilan dan SMS secara global memiliki kelemahan desain yang memungkinkan penyerang mencegat kode OTP saat sedang dikirim melalui jaringan seluler.

Celah teknis ini semakin diperparah dengan maraknya SIM swapping, sebuah teknik rekayasa sosial di mana peretas menipu penyedia layanan seluler untuk memindahkan nomor telepon korban ke kartu SIM baru yang mereka kuasai. Berdasarkan data keamanan global, kerugian akibat penipuan SIM swap telah mencapai angka jutaan dolar dan diprediksi akan terus meningkat seiring dengan penggunaan bot panggilan otomatis dan kecerdasan buatan (AI) generatif yang membuat taktik rekayasa sosial menjadi lebih meyakinkan serta masif.

Anatomi Serangan GhostPairing: Manipulasi Device Pairing

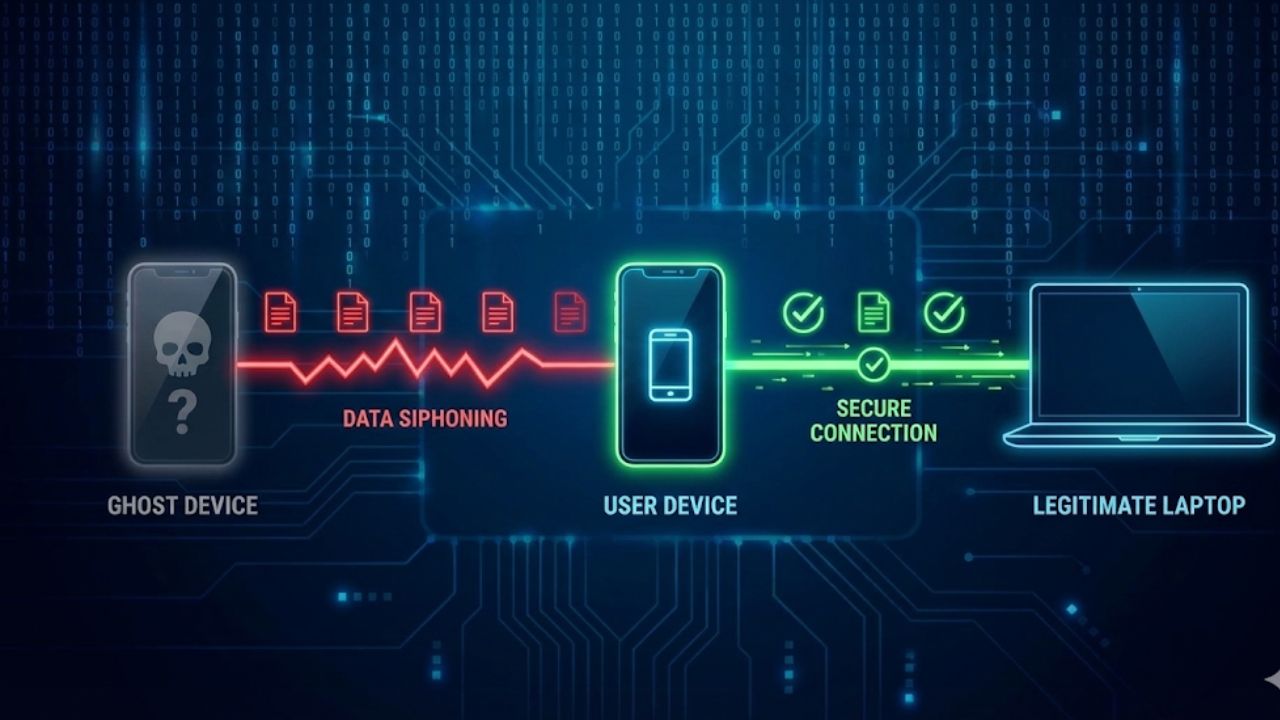

Selain ancaman fisik seperti SIM swap, muncul pula ancaman yang lebih licin yang dikenal sebagai serangan “GhostPairing”. Berbeda dengan phishing tradisional yang mengincar kredensial login, GhostPairing memanipulasi fitur resmi “Linked Devices” atau perangkat tertaut milik WhatsApp untuk memberikan akses terus-menerus bagi penyerang tanpa terlihat oleh korban.

Rantai serangan ini biasanya dimulai dengan pesan jebakan dari kontak yang sudah disusupi, misalnya dengan kalimat pancingan seperti “Eh, lihat deh, aku nemu foto kamu di sini!” yang disertai tautan ke halaman login Facebook atau Meta palsu. Ketika korban memasukkan nomor telepon mereka di halaman palsu tersebut, penyerang secara bersamaan memicu permintaan resmi “tautkan melalui nomor telepon” di infrastruktur WhatsApp Web yang asli. Kode pemasangan 8 digit yang dihasilkan kemudian dicegat oleh situs palsu tersebut dan ditampilkan kembali kepada korban sebagai “kode verifikasi” untuk melihat foto.

Begitu korban mengetikkan kode resmi tersebut ke dalam aplikasi WhatsApp di ponsel mereka, mereka secara tidak sadar telah memberikan otoritas kepada browser milik penyerang sebagai perangkat pendamping yang terpercaya. Karena enkripsi ujung-ke-ujung (end-to-end encryption) dirancang untuk menyinkronkan pesan di semua perangkat yang diizinkan, penyerang langsung mendapatkan akses penuh ke riwayat chat, media, dan pesan masuk secara real-time. Perangkat “hantu” ini tetap aktif hingga pengguna secara manual memeriksa menu perangkat tertaut dan menghapusnya, sebuah langkah yang sering kali diabaikan oleh pengguna biasa. Teknik ini sangat berbahaya karena membypass perlindungan tradisional karena pengguna sendirilah yang memberikan persetujuan melalui proses yang mereka yakini sebagai langkah verifikasi rutin.

Keterbatasan Verifikasi Dua Langkah (2FA) Konvensional

Metode Verifikasi Dua Langkah tradisional di WhatsApp, meskipun masih lebih baik daripada tidak ada perlindungan sama sekali, sangat bergantung pada model “shared secret” atau rahasia bersama, yaitu PIN enam digit yang harus diingat dan dimasukkan secara manual oleh pengguna. Masalah utama dari rahasia bersama adalah sifatnya yang bisa dipancing atau dipalsukan; penyerang yang cukup lihai dapat menciptakan skenario meyakinkan untuk menipu pengguna agar mengetikkan PIN mereka ke antarmuka palsu.

Selain itu, verifikasi manual sering kali menimbulkan kelelahan keamanan (security fatigue), di mana pengguna akhirnya memilih PIN yang mudah ditebak seperti tanggal lahir atau urutan angka sederhana agar tidak repot mengingatnya. Jika pengguna kehilangan akses ke PIN tersebut dan tidak memiliki alamat email pemulihan, mereka akan menghadapi masa penguncian wajib selama 7 hari, sebuah penundaan yang bisa berakibat fatal bagi bisnis yang sangat bergantung pada komunikasi cepat.

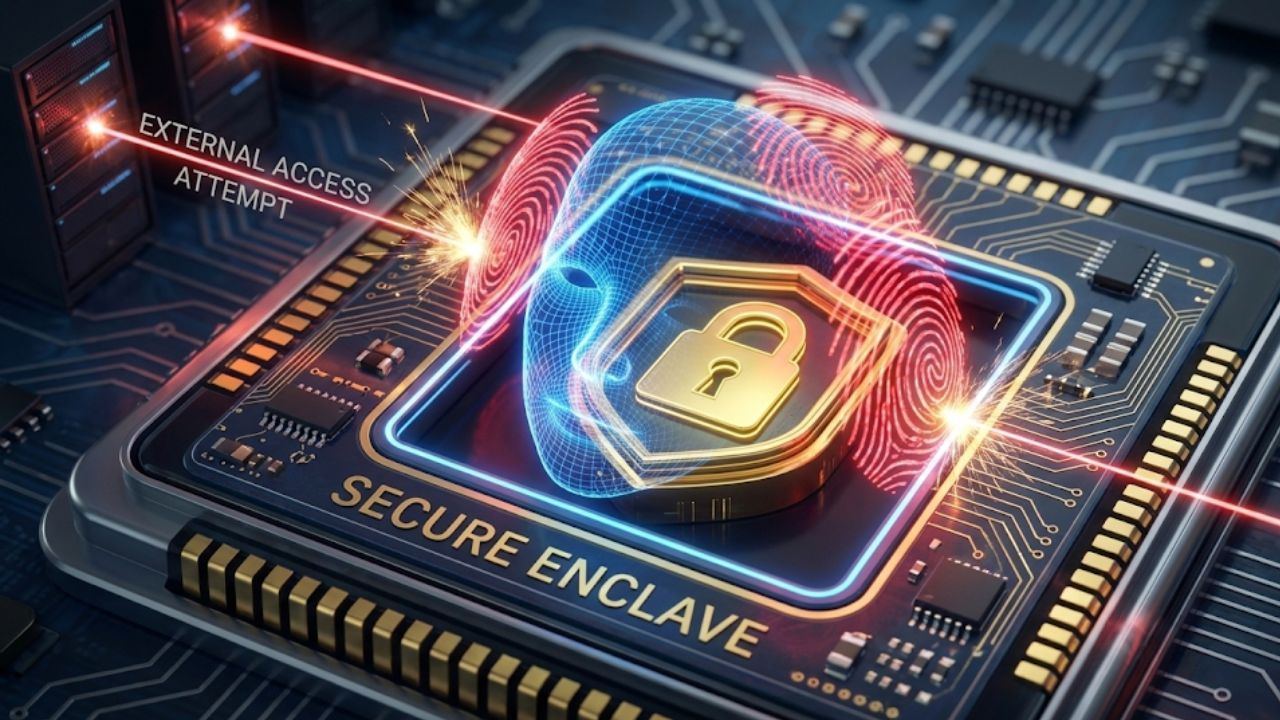

Kriptografi Kunci Publik FIDO2

Transisi menuju teknologi Passkey dibangun di atas standar FIDO2 dan WebAuthn yang mengubah paradigma autentikasi dari “apa yang kamu tahu” menjadi “apa yang kamu miliki” dan “siapa kamu”. Inti dari arsitektur ini adalah kriptografi kunci publik, sebuah sistem yang menggunakan sepasang kunci yang saling terkait secara matematis: kunci publik yang dibagikan ke server WhatsApp dan kunci privat yang tetap terkunci rapat di dalam ruang penyimpanan aman (secure enclave) di perangkat milik pengguna.

Saat kamu mendaftarkan Passkey, modul keamanan perangkat keras di smartphone milikmu akan menghasilkan pasangan kunci ini. Server tidak pernah melihat kunci privatmu dan ponselmu tidak pernah mengirimkannya melalui jaringan; sebagai gantinya, server hanya mengirimkan “tantangan” kriptografi unik yang hanya bisa dijawab atau ditandatangani oleh kunci privat yang ada di perangkatmu.

Cara Kerja Private Key dan Public Key di WhatsApp

Selama proses autentikasi yang sering disebut sebagai “ceremony”, server WhatsApp memulai permintaan dengan mengirimkan string acak unik ke perangkat pengguna. Perangkat kemudian akan meminta gestur biometrik dari pengguna, seperti pemindaian sidik jari atau wajah, yang berfungsi sebagai mekanisme untuk membuka kunci privat yang tersimpan di perangkat keras. Setelah terbuka, perangkat menggunakan kunci privat tersebut untuk menandatangani tantangan dari server dan mengirimkan tanda tangan digitalnya kembali ke server.

Server kemudian memverifikasi tanda tangan ini menggunakan kunci publik yang sudah disimpan sebelumnya. Proses ini sangat tahan terhadap phishing karena kunci privat terikat secara spesifik pada domain layanan yang asli. Jika penyerang memancingmu ke situs palsu, perangkatmu akan menolak memberikan tanda tangan karena domain situs tersebut tidak cocok dengan data yang tersimpan di Passkey, sehingga upaya phishing jarak jauh menjadi hampir mustahil dilakukan.

Peran Cloud Keychain (iCloud/Google Password Manager)

Salah satu hambatan terbesar pada versi awal keamanan berbasis perangkat keras adalah masalah “titik kegagalan tunggal”, di mana jika ponselmu hilang, maka aksesmu juga akan ikut hilang selamanya. Passkey modern mengatasi masalah ini melalui fitur “synced passkeys” yang dikelola oleh penyedia platform seperti Apple melalui iCloud Keychain dan Google melalui Google Password Manager.

Kunci-kunci ini disinkronkan di seluruh perangkat yang masuk ke akun platform yang sama menggunakan enkripsi ujung-ke-ujung. Artinya, jika kamu beralih dari satu ponsel ke ponsel baru dalam ekosistem yang sama, Passkey WhatsApp milikmu akan ikut berpindah secara otomatis. Hal yang paling penting untuk dicatat adalah meskipun kunci-kunci ini disimpan di cloud, mereka dienkripsi sedemikian rupa sehingga penyedia platform pun tidak dapat mengaksesnya, sehingga tetap menjaga model keamanan zero-knowledge.

Aktivasi Passkey dan Biometrik

Mengaktifkan Passkey di WhatsApp adalah proses yang cukup sederhana, namun memerlukan dukungan perangkat keras dan perangkat lunak yang memadai. Bagi pengguna Android, sistem ini biasanya memerlukan versi Android 9 atau yang lebih baru, sementara bagi pengguna iOS, minimal harus menggunakan iOS 16. Selain itu, perangkat harus memiliki sensor biometrik yang berfungsi dengan baik, baik itu sidik jari, Face ID, maupun Touch ID, serta kunci layar yang sudah diaktifkan. Karena Passkey sangat bergantung pada pengelola keamanan internal sistem operasi, sangat disarankan bagi para pengguna untuk memastikan akun utama platform mereka dilindungi dengan autentikasi sekunder agar “keychain” atau gantungan kunci digital tersebut tetap aman.

Prasyarat Sistem dan Langkah Aktivasi

Untuk memulai aktivasi, pastikan aplikasi WhatsApp milikmu sudah diperbarui ke versi terbaru yang tersedia di Play Store atau App Store. Setelah diperbarui, buka aplikasi WhatsApp dan arahkan ke menu Pengaturan, kemudian pilih Akun dan ketuk pada opsi Passkey. Kamu akan melihat tombol untuk “Buat Passkey”. Mengetuk tombol ini akan memicu perintah sistem dari pengelola kata sandi perangkatmu, baik itu Google atau Apple, yang meminta konfirmasi pembuatan kredensial tersebut.

Kamu akan diminta untuk melakukan autentikasi biometrik, seperti pemindaian wajah atau jari, dan perangkat kemudian akan secara otomatis menghasilkan serta menyimpan pasangan kunci tersebut. Mulai saat itu, kapan pun kamu perlu memverifikasi ulang akun WhatsApp, misalnya setelah instal ulang atau pindah ke ponsel baru, kamu bisa melewati pengiriman SMS OTP dan cukup menggunakan pembukaan kunci biometrik ponselmu saja.

Troubleshooting Kegagalan Registrasi Biometrik

Masalah yang paling sering ditemui selama pendaftaran Passkey biasanya berkaitan dengan keterlambatan sinkronisasi cloud atau masalah isolasi perangkat keras. Beberapa pengguna melaporkan munculnya pesan kesalahan “Passkey tidak ditemukan” saat mencoba masuk di perangkat baru. Hal ini biasanya terjadi jika Passkey belum selesai disinkronkan ke keychain cloud dari perangkat lama, atau jika pengguna menggunakan pengelola kata sandi pihak ketiga yang belum ditetapkan sebagai penyedia “autofill” utama dalam pengaturan sistem.

Jika pendaftaran gagal, sangat disarankan untuk memeriksa kembali pengaturan “Autofill” di pengaturan umum ponselmu dan memastikan bahwa Google atau iCloud telah dipilih sebagai penyedia utama. Dalam kasus yang sangat jarang terjadi, kerusakan pada tingkat perangkat keras Secure Enclave mungkin memerlukan reset perangkat, meskipun protokol pemulihan tingkat platform biasanya memungkinkan pembuatan ulang kunci setelah akun diverifikasi ulang melalui kode SMS tradisional.

Mengamankan Cadangan Chat (Encrypted Backups)

Celah keamanan yang sering diabaikan oleh banyak orang adalah cadangan chat yang disimpan di Google Drive atau iCloud. Meskipun chat WhatsApp dienkripsi saat sedang dikirim, cadangan tersebut secara historis bisa menjadi titik lemah jika akun cloud milikmu disusupi, kecuali jika kamu mengaktifkan fitur “End-to-End Encrypted Backups”. Sebelumnya, fitur ini mengharuskan pengguna untuk membuat kata sandi mandiri atau menyimpan kunci enkripsi 64 digit yang sangat panjang. Namun, sejak akhir 2024 dan sepanjang tahun 2025, Meta telah meluncurkan pembaruan besar yang mengintegrasikan Passkey langsung ke dalam proses enkripsi cadangan, sehingga kunci manual yang merepotkan tersebut tidak lagi diperlukan.

Mengganti Kunci 64-Digit dengan Passkey Biometrik

Sistem cadangan biometrik yang baru ini memungkinkan pengguna untuk mengamankan seluruh riwayat chat mereka menggunakan Passkey yang sama dengan yang digunakan untuk login akun. Dengan masuk ke menu Pengaturan > Chat > Cadangan Chat > Cadangan Terenkripsi End-to-end, pengguna kini dapat memilih “Passkey” sebagai metode enkripsi mereka.

Hal ini akan mengikat proses dekripsi file cadangan dengan pemindaian biometrik yang didukung oleh perangkat keras ponsel. Keunggulan utama dari solusi ini adalah penghapusan faktor memori manusia; kamu tidak perlu lagi khawatir kehilangan catatan kunci 64 digit. Selama kamu bisa memulihkan cloud keychain milikmu di perangkat baru, Passkey tersebut akan tetap ada di sana untuk membuka cadangan chat milikmu hanya dengan sekali ketuk atau satu tatapan mata saja.

Mekanisme Pemulihan Akun Jika Perangkat Hilang

Pemulihan akun di era Passkey dirancang untuk menjadi sangat tangguh namun tetap menjaga privasi. Jika perangkatmu dicuri, prioritas utamanya adalah mencegah pencuri mengakses datamu. Karena Passkey memerlukan gestur biometrik, ponsel yang dicuri tidak akan berguna bagi pencuri yang mencoba membuka WhatsApp, bahkan jika mereka mengetahui PIN layar ponsel tersebut. Untuk memulihkan akunmu di ponsel baru, kamu cukup login dengan nomor teleponmu seperti biasa.

WhatsApp kemudian akan mencoba mencari Passkey yang sudah tersinkronisasi di akun cloud milikmu. Jika ditemukan, kamu bisa masuk kembali dalam hitungan detik. Namun, jika kamu tidak menyinkronkan Passkey tersebut, kamu harus melalui proses verifikasi tradisional dengan kode SMS, yang kembali mengingatkan kita betapa pentingnya menjaga kendali atas kartu SIM fisik atau mengaktifkan PIN kunci kartu SIM sebagai pertahanan sekunder yang krusial.

Checklist Keamanan Tambahan untuk Pengguna Bisnis

Bagi para profesional dan pemilik bisnis, WhatsApp bukan sekadar aplikasi pesan biasa, melainkan infrastruktur bisnis yang sangat penting. Di tahun 2025, WhatsApp Business semakin diperkaya dengan integrasi AI yang mendalam, chatbot otomatis, hingga fitur pembayaran global, yang semuanya meningkatkan nilai ekonomi dari sebuah akun yang bisa disusupi. Oleh karena itu, pendekatan keamanan yang pasif sudah tidak lagi memadai. Pengguna bisnis harus mengadopsi postur keamanan proaktif yang jauh melampaui sekadar mengaktifkan Passkey.

Audit Berkala Menu Linked Devices

Teknik “GhostPairing” yang telah kita bahas sebelumnya sangat bergantung pada kelalaian pengguna. Untuk melawan ini, para pemilik bisnis disarankan melakukan audit mingguan pada bagian Perangkat Tertaut di pengaturan mereka. Menu ini memberikan daftar lengkap setiap browser atau aplikasi desktop yang saat ini diberikan izin untuk mengakses pesanmu. Sejak pembaruan tahun 2025, WhatsApp memungkinkan kamu untuk memberikan nama pada perangkat-perangkat tersebut, seperti “PC Kasir” atau “Laptop Admin Marketing”.

Jika kamu melihat ada perangkat yang tidak dikenal atau lokasi yang mencurigakan, kamu bisa langsung mengeluarkan perangkat tersebut secara jarak jauh hanya dengan satu ketukan. Ini adalah satu-satunya cara untuk mengusir “perangkat hantu” yang mungkin menyelinap masuk melalui eksploitasi alur pemasangan kode.

Mengatur Screen Lock Time-out untuk Aplikasi

Selain pencegahan pengambilalihan akun secara digital, privasi fisik juga sangatlah penting bagi pengguna bisnis yang sering menangani data pelanggan yang sensitif. WhatsApp menyediakan fitur “Kunci Layar” di tingkat aplikasi yang mewajibkan pemindaian biometrik setiap kali aplikasi dibuka. Untuk keamanan maksimal, pengaturan waktu otomatis atau “Time-out” sebaiknya disetel ke pilihan “Segera”.

Hal ini memastikan bahwa meskipun kamu sedang meminjamkan ponselmu kepada rekan kerja atau klien, mereka tidak dapat secara sengaja atau tidak sengaja membuka chat WhatsApp milikmu tanpa izin biometrikmu. Selain itu, fitur “Advanced Chat Privacy” yang baru juga memungkinkan bisnis untuk memblokir ekspor chat sensitif dan secara otomatis menonaktifkan unduhan media untuk utas pembicaraan yang berisiko tinggi, memberikan lapisan perlindungan tambahan terhadap kebocoran data internal.

Ringkasan dan Rekomendasi Keamanan

Evolusi keamanan WhatsApp di tahun 2025 menandai titik balik penting dalam perlawanan terhadap kejahatan siber seluler. Dengan beralih dari sistem SMS OTP yang rapuh menuju Passkey yang didukung perangkat keras, kita bisa secara efektif kebal terhadap vektor serangan yang paling umum.

- Vektor Serangan SMS: Kerentanan pada protokol SS7 dan teknik SIM swap membuat kode OTP yang dikirim melalui jalur seluler sangat mudah untuk dicegat atau dimanipulasi oleh pihak ketiga.

- Risiko GhostPairing: Peretas dapat menyusup sebagai perangkat tertaut yang tidak terlihat melalui manipulasi alur pairing QR atau kode numerik tanpa memerlukan kata sandi pengguna.

- Keunggulan Passkey: Menggunakan standar kriptografi FIDO2 yang menyimpan kunci privat di dalam modul keamanan perangkat keras, sehingga kunci tersebut tidak pernah keluar dari ponselmu.

- Keamanan Cadangan Chat: Passkey kini bisa menggantikan kunci 64 digit yang rumit untuk mengamankan cadangan chat di cloud secara biometrik dengan sistem zero-knowledge.

- Praktik Keamanan Bisnis: Audit rutin pada daftar perangkat tertaut dan pengaturan kunci aplikasi secara “Segera” menjadi langkah wajib bagi keamanan operasional bisnis.

- Resiliensi Pemulihan: Sinkronisasi Passkey melalui Google Password Manager atau iCloud Keychain memastikan kamu tidak kehilangan akses akun meskipun ponsel fisikmu hilang.

Jangan biarkan privasi dan data bisnismu menjadi statistik serangan siber berikutnya. Segera aktifkan fitur Passkey di akun WhatsApp milikmu dan jadikan audit perangkat sebagai rutinitas mingguan. Untuk panduan teknologi yang lebih mendalam serta berita tren digital yang selalu diperbarui, pastikan kamu terus membaca artikel-artikel eksklusif lainnya dari Mahesa.

Mari bersama-sama membangun ekosistem digital yang lebih aman. Jangan lupa untuk Follow dan Like media sosial Anima Trenz untuk mendapatkan update keamanan siber paling fresh dan tepercaya setiap harinya!